这几天可能是人品问题,好多东西都尝试失败。例如CMU那个吧,主站的OpenSSH我一直没溢出成功,结果小白溢出成功了。后来我问她怎么渗透进去的,她居然说这是她自己的学校,有账户有密码,光明正大登录然后,溢出,提权。。。悲剧啊悲剧。。。而且溢出过程不公开,罪过啊罪过。。。今天看到阿联酋政府官网的服务器好像DNS有问题。于是正好拿它开刀研究了一番。虽然没成功,但是又学到了东西,而且才发现以前错过了多少服务器啊。。。

作者:YoCo Smart

来自:Silic Group Hacker Army

Site:http://blackbap.org

引言:今天本来是想和Dreama一起探讨一下的,但是他不在。自己琢磨了一阵子,觉得可能是X-Scan误报,但是小白说不是,因为她那里已经出来内容了。

扫描报告如下:(附件略)

)——三十多kb的报告,,,可真“安全”

报告中漏洞如下:

IIS .IDA ISAPI过滤器漏洞 |

这个无视。。。

看下一个:

DNS 缓存泄露 |

|

BIND vulnerable to DNS storm 1) The remote BIND server, based on its version number, if running 2) The remote BIND server is vulnerable to a denial of service (crash) 3) The remote BIND server is vulnerable to a denial of service. |

多问题漏洞。一个溢出和两个拒绝服务。

第一个IIS的,用一个什么病毒,很久以前的病毒就能搞定了,我不赘述了,网上好多的。

我今晚探究的是第二个,到底怎么泄漏的呢?

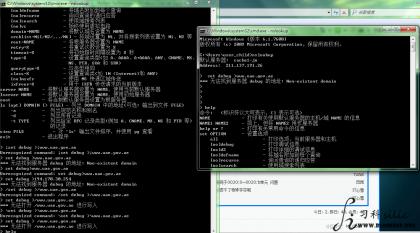

打开cmd,输入:nslookup可以查看dns服务器上的对模个域名的缓存情况

当然,如果禁用了就无效。回显:

|

Microsoft Windows [版本 6.1.7600] C:\Users\user_child>nslookup |

查询:

| set debug >www.uae.gov.ae |

提示:

| > set debug >www.uae.gov.ae *** 无法找到服务器 debug 的地址: Non-existent domain |

| set debug >/www.uae.gov.ae |

结果回显:

| *** 无法打开 /www.uae.gov.ae 进行写入 |

这就是不准查。说明对方还是作了限制的,可能误报漏洞了

这个一会儿问题再说

再说说那三个漏洞。小白问了下电脑报社的网站管理人员,大致是这样的:

查阅相关:DNS 协议的普通查询建立在 UDP 之上,UDP协议中,来源IP字段是可以伪造的。

DNS 缓存服务器发出查询受害域名的请求包,并同时发送大量伪造的 DNS 回应,并在这些伪造回应中人为地设置较大的 TTL,就很有机会"污染"缓存 DNS 服务器的本地缓存,并在其中长期滞留,最终影响被攻击目标

发送数据包的问题tcp/ip协议栈里面写的很清楚 |

也就是这个跟域名劫持攻击不太一样。虽然可能都是对DNS服务器下手,但是这个是拒绝服务器,也就是投毒。而域名劫持,虽然也是攻击手段,但他是建立在拿到服务器权限的基础上的。可能利用溢出等等,然后拿到权限,再然后进入服务器修改域名指向。虽然我没看过所谓的专家写的分析。另外感慨一句,人家没做的时候怎么没人指出这种攻击?怎么人家用了,分析解析的春笋一样冒出来的?

这个不说太多。

我们回到刚才的第二,DNS缓存泄漏。

如果我是攻击者,我会先得到DNS缓存里的信息,根据里面的信息,对XX、下手。然后针对XX采用溢出,拒绝服务等等手段,再然后修改域名指向等等。

不过实际上我并没有然后。我只是说下我是如何得到的缓存信息。

一开始,我说了。Windows下cmd的nslookup命令根本连不上。但是考虑到,网络最早是以Unix-to-Unix方式兼容的,所以小白重新开了下她以前渗透用的Linux什么东东。报社的编辑告诉她用Linux的dig(哈,小白的Linux kernel不带,悲剧啊悲剧,天天出内核级漏洞不说,还不好使。早说了让你换了。还渗透别人用。。。小心别被别人渗透了),结果愣是查了出来:

| uae.gov.ae. 3600 IN NS auhans2.ecompany.ae. uae.gov.ae. 3600 IN NS dxbans1.ecompany.ae. uae.gov.ae. 3600 IN NS dxbans2.ecompany.ae. uae.gov.ae. 3600 IN NS ntserver.uae.gov.ae. uae.gov.ae. 3600 IN NS auhans1.ecompany.ae. ;; Received 168 bytes from 79.98.121.73#53(ns2.aedns.ae) in 405 ms www.uae.gov.ae. 86400 IN A 194.170.30.254 uae.gov.ae. 86400 IN NS ntserver.uae.gov.ae. www.uae.gov.ae. 86400 IN A 194.170.30.254 uae.gov.ae. 86400 IN NS ntserver.uae.gov.ae. |

Windows用dig要自己下一个。一样的工具:http://members.shaw.ca/nicholas.fong/dig/

看了下安装说明:

| Create a folder c:\dig Download dig-files3.zip and save it to c:\dig Use winzip or Open source 7-zip to extract all the files inside dig-files3.zip to c:\dig |

PS:上面的不是我查的,不是全部的DNS缓存里的信息。

当时cmd时候一些命令的截屏